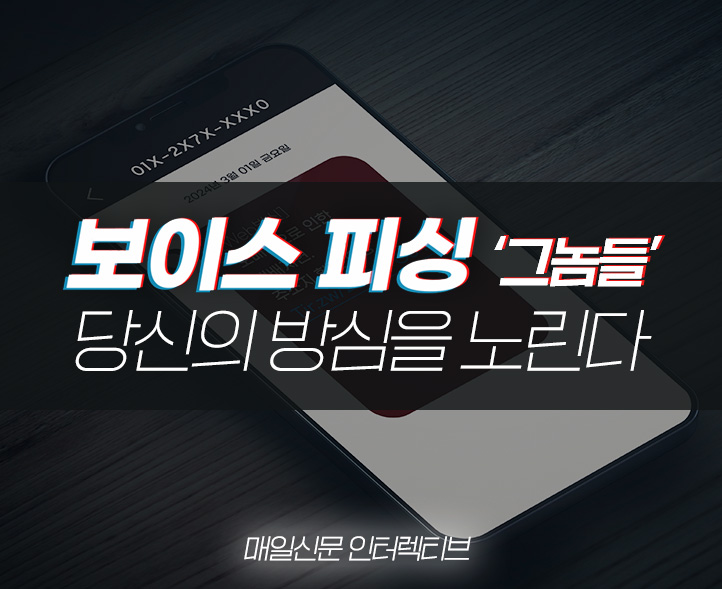

가상자산 투자자였던 직장인 B씨는 어느 날 오전, 휴대전화가 갑자기 먹통이 되는 이상 현상을 겪었다. 곧이어 가상자산 거래소 계정에서 수천만 원대 자산이 인출됐다는 알림이 잇따라 날아왔다. 본인의 휴대폰 번호는 이미 공격자에 의해 다른 기기로 옮겨진 뒤였다. 'SIM 스왑(SIM Swap)'이라 불리는 이 방식은 단순한 개인정보 탈취를 넘어, 현실 금융 피해로 직결되는 치명적인 수법이다.

이번 SK텔레콤 유심 정보 유출 사태로 인해, 이같은 SIM 스왑 공격이 현실화될 수 있다는 우려가 커지고 있다. 전화번호, IMSI(국제이동가입자식별번호), USIM 인증 키 등이 대량으로 유출되면서, 최소한의 정보만으로도 2차 범죄가 가능해진 상황이기 때문이다.

SIM 스왑 공격은 생각보다 단순한 흐름을 따른다. 공격자는 먼저 피해자의 유심 정보와 인증 키를 확보한다. 이 정보는 일반적으로 외부에서 구할 수 없지만, 통신사 내부 시스템이 뚫리거나 유출될 경우 한꺼번에 노출될 수 있다. 이번 SK텔레콤 사고가 바로 그 사례다.

정보를 손에 넣은 공격자는 피해자의 전화번호로 이동 통신사 고객센터에 접근한다. 대개는 위조된 신분증을 사용하거나, 사전에 확보한 개인정보로 본인 인증 절차를 통과한다. 본인 확인이 완료되면 새로운 유심으로 번호 이동을 요청할 수 있다. 이 과정에서 기존 휴대전화는 더 이상 통신이 불가능해진다. 피해자는 휴대전화가 갑자기 먹통이 되는 이상 현상만을 느낄 뿐, 그 사이 공격자는 새로운 유심을 통해 피해자의 번호를 손에 넣는다.

번호를 장악한 뒤에는 2단계 인증(2FA) 우회가 가능해진다. 국내 주요 가상자산 거래소와 금융기관 다수가 아직 SMS 기반 인증 시스템을 사용하고 있다. 공격자는 피해자의 이메일, 가상자산 계정, 인터넷 뱅킹 등에 접근을 시도하고, 비밀번호를 재설정할 때 전송되는 인증 코드를 새로 장악한 휴대폰으로 수신해 모든 절차를 통과한다.

이후 가상자산 인출, 인터넷 뱅킹 송금, 심지어는 대출까지 신청하는 등 본격적인 피해가 발생한다. 피해자는 그제야 이상을 인지하지만, 이미 통장이나 거래소 계좌는 텅 빈 경우가 많다.

정보보호 전문가는 "SIM 스왑 공격은 전화번호만 탈취해도 피해자의 디지털 자산에 사실상 무제한 접근이 가능하다는 점에서 매우 위험하다"고 설명했다. 이어 "IMSI, USIM 인증 키가 유출된 상황에서는 고객 스스로 통신사 보안 서비스에 가입하고, 금융 계정 인증 방식을 변경하는 것이 필수적"이라고 조언했다.

이번 사고와 관련해 특히 위험성이 부각되는 이유는, 단순한 통화 기록이나 연락처 정도가 아니라, 통신과 금융 인증의 핵심 열쇠 역할을 하는 정보들이 유출됐기 때문이다. 전문가들은 이미 국내외에서 발생한 대형 SIM 스왑 피해 사례들을 지적하며, 경각심을 가져야 한다고 강조한다.

2019년에는 트위터 공동 창업자 잭 도시가 SIM 스왑 공격으로 개인 계정을 빼앗길 뻔한 사건이 있었으며, 2022년 한국에서도 수십 건의 SIM 스왑 피해가 발생해 가상자산 수억원대 피해가 속출한 바 있다. 당시에도 공격자들은 통신사 고객센터를 통해 불법으로 번호 이동을 승인받은 뒤, 피해자의 자산을 탈취하는 수법을 썼다.

SK텔레콤은 현재 유심 보호 서비스 무료 제공, 고객 대상 안내 강화 등 긴급 대응에 나섰다. 한국인터넷진흥원(KISA)과 개인정보보호위원회도 사고 경위를 조사하고 있다.

사이버 보안 업계 관계자는 "이제는 고객 스스로 문자 인증에 의존하지 말고, OTP나 보안 키 기반 인증 수단으로 전환해야 한다"며 "휴대전화 번호 하나로 모든 계정이 뚫릴 수 있다는 사실을 인식해야 한다"고 경고했다.

댓글 많은 뉴스

민주당 대선 후보 이재명 확정…TK 출신 6번째 대통령 되나

김재섭, 전장연 방지법 발의…"민주당도 동의해야"

이재명 "함께 사는 세상 만들 것"…이승만·박정희 등 묘역참배

안철수 "한덕수는 출마 포기, 김문수·한동훈은 결단해야"

'고향 까마귀' 이재명, TK민심 흔드나…민주, 25% 이상 득표 기대